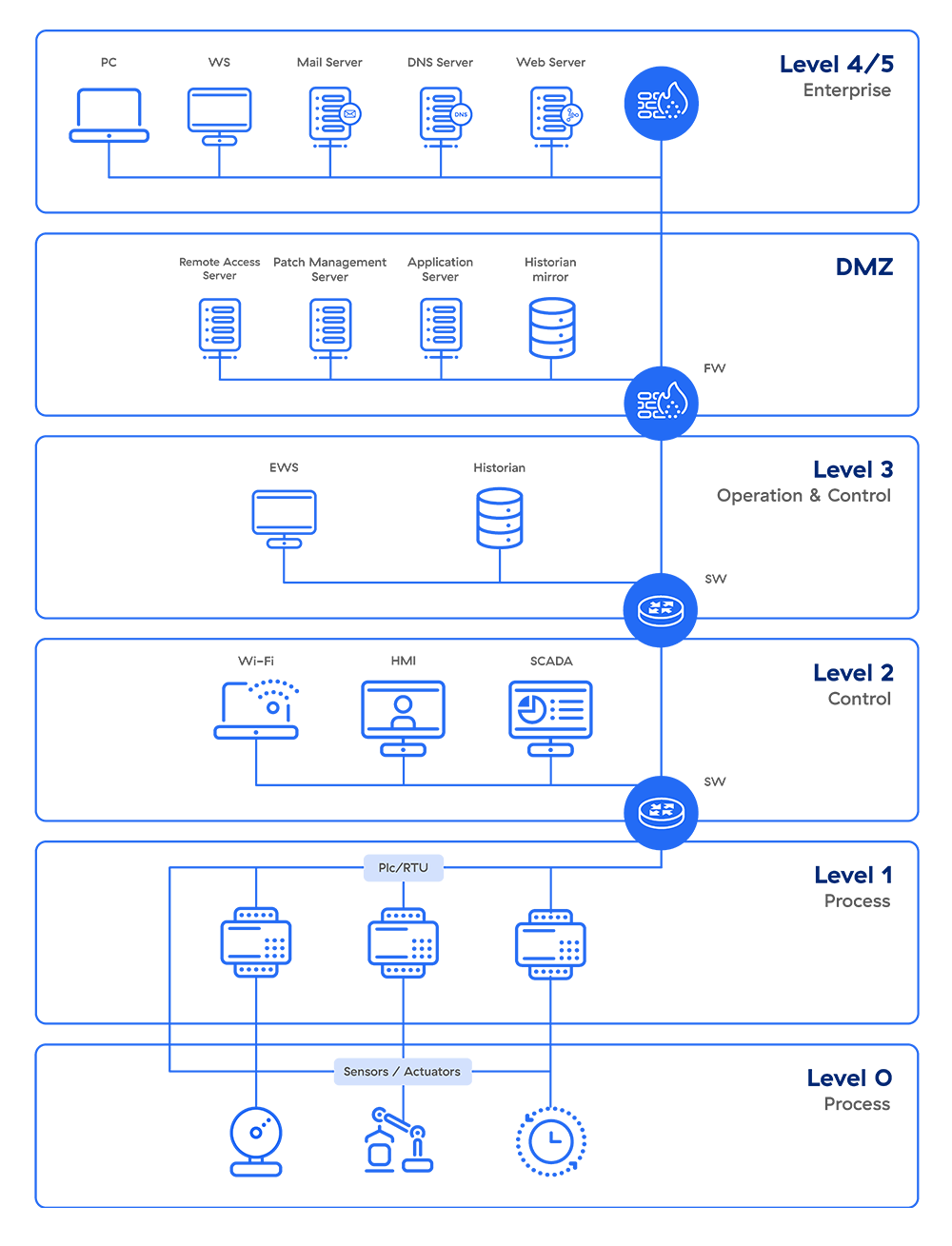

مدل Purdue، بخشی از معماری مرجع Purdue Enterprise (PERA) است که به عنوان یک مدل مرجع برای جریان تولید یکپارچه دادههای کامپیوتری (CIM) طراحی شد، و برای محلهایی که فرآیندهای کارخانه کاملاً خودکار هستند کاربرد دارد. این استاندارد برای ساخت یک معماری شبکه ICS به گونهای تعریف شده که از امنیت OT پشتیبانی کند و برای ایجاد و حفظ یک جریان سلسله مراتبی بین لایههای شبکه آنها را جداسازی مینماید.

این مدل نحوه اتصال عناصر معمولی یک معماری ICS مشخص میکند و آنها را به شش منطقه تقسیم میکند که شامل فناوری اطلاعات (IT) و سیستم های OT است. که در صورت صحیح اجرا شدن، منجر به ایجاد یک لایه منطقی و محافظتشده بین سیستمهای ICS/OT و IT شده و با هدف ایجاد دسترسیهای کنترل شده و عدم تداخل در عملکردهای تجاری سازمان، اقدام به جداسازی آنها مینماید.

مناطق مدل پوردو

در این مدل، تجهیزات صنعتی در سیستمهای OT در سطوح پایینتر قرار میگیرند و این در حالی است که سیستمهای IT در سطوح بالا و با حفظ امنیت اطلاعات و کنترل دسترسیهای خاص قرار دارند. همچنین همگرایی بین دو سیستم وجود دارد و حفظ میشود.

در شکل شماره 1 هر یک از مناطق در مدل مرجع پوردو، از بالا به پایین نشان داده شده است.

شکل 1 مدل اولیه Purdue

در این بخش به معرفی هر یک از سطوح مدل Purdue میپردازیم.

سطح 0 : منطقه فرآیند فیزیکی

این منطقه شامل حسگرها، محرکها و سایر ماشین آلات است که مستقیماً مسئول انجام امور منطقی و فرآیندهای فیزیکی هستند. لازم به ذکر است در دهه اخیر، بسیاری از حسگرهای مدرن به طور مستقیم با نرمافزارهای نظارتی در فضای ابری از طریق شبکه های سلولی ارتباط برقرار میکنند.

سطح 1: منطقه دستگاه های هوشمند

این منطقه شامل ابزارهایی است که دستورات را به دستگاههای سطح 0 ارسال میکند:

کنترلکنندههای منطقی قابل برنامهریزی (PLC) ورودی خودکار یا انسانی را در فرآیندهای صنعتی دریافت و بر اساس آن دستورات خروجی را بر روی تجهیزات سطح 0 اعمال مینمایند.

واحدهای ایستگاهی از راه دور (RTU) وظیفه اتصال سخت افزار سطح 0 را به سیستمهای سطح 2 برعهده دارند و از طریق پروتکلهای استاندارد این عملیات انجام میشود.

سطح 2: منطقه سیستم های کنترل

در این سطح فرآیندهای فیزیکی مورد نظارت و کنترل و ارزیابی قرار میگیرند و نرمافزارهای کنترلی و نظارتی و جمعآوری دادهها (SCADA) بر فرآیندهای فیزیکی، به صورت محلی یا از راه دور نظارت و کنترل می کنند و داده ها را مورد ارزیابی قرار میدهند. همچنین سیستمهای کنترل توزیع شده (DCS) عملکردهای SCADA را انجام میدهند اما معمولاً در محل فرآیند مستقر میشوند. در این خصوص رابطهای انسان و ماشین (HMI) به DCS و PLC متصل میشوند تا امکان کنترل و نظارت اولیه را فراهم کنند.

سطح 3: منطقه سیستم های عملیاتی ساخت

در این سطح سیستمهای مدیریت عملیات تولیدی (MOM) عملیات تولید را مدیریت کرده و سیستمهای اجرایی ساخت (MES) دادههای بلادرنگ را برای کمک به بهینهسازی تولید جمعآوری مینمایند. همچنین دادههای فرآیندی ذخیره و مورد تجزیه و تحلیل قرار میگیرند.

لازم به ذکر است که همانند سطوح 4 و 5، هرگونه اختلال اطلاعات در اینجا میتواند منجر به آسیب اقتصادی، شکست زیرساختهای حیاتی، خطرات انسانی و ایمنی در کارخانه و یا ضرر و زیانهای شدید مالی و از دست دادن درآمد، شود.

سطح 3.5: منطقه محافظت شده امنیتی (DMZ)

این منطقه شامل سیستمهای امنیتی مانند فایروالها و پراکسیها است که در تلاش برای جلوگیری از حرکتهای تهدیدآمیز جانبی بین IT و OT هستند. سیستمهای اتوماسیون نیاز به جریانهای داده دو طرفه بین سیستمهای OT و IT را افزایش داده است، بنابراین این سطح همگرایی IT-OT میتواند به سازمانها مزیتهای رقابتی را در مقابل خطرات سایبری که در صورت اتخاذ رویکرد شبکه مسطح ایجاد می شود، بدهد.

سطح 4/5: منطقه سازمانی

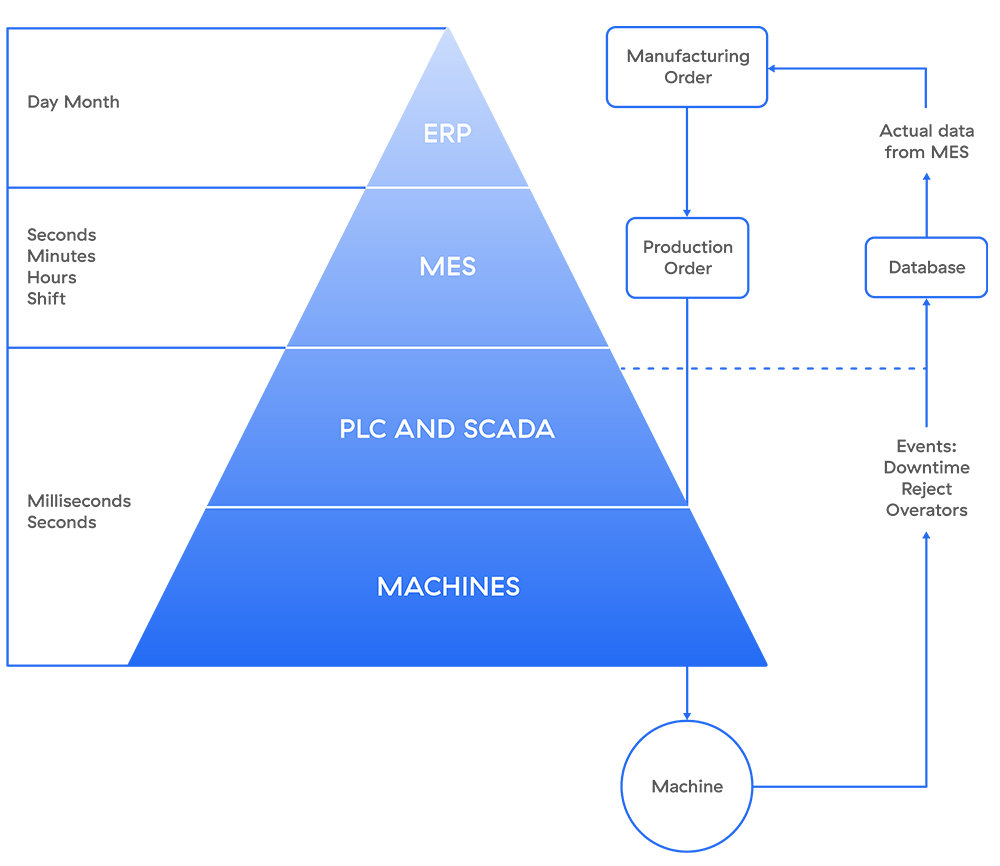

این مناطق، شبکه معمولی فناوری اطلاعات را در خود جای میدهند، جایی که وظایف اصلی کسب و کار، از جمله هماهنگی عملیات تولید، در آن رخ میدهد. سیستمهای برنامهریزی منابع سازمانی (ERP) در اینجا برنامههای تولید کارخانه، استفاده از مواد، حمل و نقل و سطح موجودی را هدایت میکنند. اختلالات در اینجا میتواند منجر به توقف طولانی مدت، با پتانسیل آسیب اقتصادی، شکست زیرساختهای حیاتی، یا از دست دادن درآمد شود. شکل 2 گردش کار و تعاملات بین مناطق و سیستم های مختلف را نشان میدهد.

شکل 2 گردش کار و تعاملات مدل پوردو