مدیریت آسیبپذیری مبتنی بر ریسک یک فرآیند امنیت سایبری است که هدف آن شناسایی و اصلاح آسیبپذیریهایی است که بیشترین خطر را برای یک سازمان ایجاد میکنند.

تقاضا برای این قابلیت در سال های اخیر با توجه به افزایش تصاعدی در endpointها و همچنین افزایش پیچیدگی در محیط IT افزایش یافته است. این مسائل، همراه با سایر اولویتهای کسبوکار، مانند تغییر به فضای ابری و …، بسیاری از تیمهای فناوری اطلاعات را تحت فشار قرار داده است و اولویتبندی فعالیتها و بهینهسازی منابع محدود را ضروری میسازد. مدیریت آسیبپذیری مبتنی بر ریسک یکی از راههای کمک به این تیمها برای شناسایی و اصلاح آسیبپذیریهایی است که به احتمال زیاد مورد سوء استفاده قرار میگیرند و بر کسبوکار تأثیر منفی میگذارند.

تفاوت بین مدیریت آسیب پذیری مبتنی بر ریسک و مدیریت آسیب پذیری سنتی چیست؟

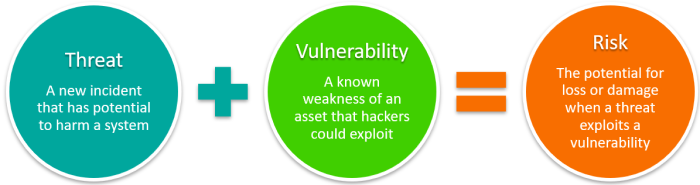

برای درک تفاوت بین آسیبپذیری مبتنی بر ریسک و مدیریت آسیبپذیری قدیمی یا سنتی، ابتدا مهم است که به تعاریف زیر دقت شود.

آسیب پذیری(Vulnerability): همانطور که توسط سازمان بین المللی استاندارد تعریف شده است، “نقطه ضعف یک دارایی یا گروهی از داراییها است که میتواند توسط یک یا چند تهدید مورد سوء استفاده قرار گیرد.”

تهدید(Threat): چیزی است که می تواند از یک آسیب پذیری سوء استفاده کند.

ریسک(Risk): چیزی است که وقتی یک تهدید از یک آسیب پذیری سوء استفاده می کند اتفاق می افتد. هم ابزارهای مدیریت آسیبپذیری مبتنی بر ریسک و هم ابزارهای مدیریت آسیبپذیری قدیمی، قادر به شناسایی ریسکها در محیط هستند. با این حال، مدیریت آسیبپذیری مبتنی بر ریسک نشان دهنده یک اولویتبندی بسیار موثرتر از ریسکهای فوری و بحرانی به سازمان است.

اجزای کلیدی مدیریت آسیب پذیری مبتنی بر ریسک عبارتند از:

تهدید یکپارچه: داده ها برای درک بهتر انگیزهها، اهداف و رفتارهای حمله یک عامل تهدید جمعآوری، پردازش و تجزیه و تحلیل می شوند.

امتیازات ریسک جامع: ریسک بر اساس بحرانی بودن دارایی، شدت ریسک، احتمال حمله، تاثیر بر کسبوکار و سایر عوامل مهم ارزیابی و محاسبه میشود.

اتوماسیون: هوش مصنوعی (AI)، یادگیری ماشین (ML) و سایر برنامههای اتوماسیون هوشمند وظایف را در فرآیند ارزیابی ریسک برای سادهسازی فعالیت و بهینهسازی منابع خودکار میکنند.

مزایای مدیریت آسیب پذیری مبتنی بر ریسک

سازمانهایی که از مدیریت آسیبپذیری مبتنی بر ریسک بهره میبرند، مزایای زیادی را در نظر میگیرند، از جمله:

دقت بهبود یافته: استفاده از قابلیتهای اطلاعاتی تهدید و شکار تهدید، سازمانها را قادر میسازد تا تصمیمات امنیتی سریعتر، آگاهانهتر و مبتنی بر دادهها را در مبارزه با عوامل تهدید اتخاذ کنند. این منجر به یک رویکرد فعال می شود که به تیم فناوری اطلاعات اجازه می دهد زمان و منابع را بر روی حیاتی ترین آسیب پذیری های محیط متمرکز کند.

دید وسیعتر: مدیریت آسیبپذیری مبتنی بر ریسک، دید همه داراییها را در کل سطح حمله تضمین میکند. این شامل داراییهای مدرن، مانند دستگاههای تلفن همراه و برنامههای کاربردی مبتنی بر روی ابر است که اغلب توسط ابزارهای قدیمی پشتیبانی نمیشوند.

حفاظت مداوم: به جای گرفتن ثبت لحظهای از وضعیت (snapshots) ایستا از داده های آسیب پذیر و ارائه نتایج قدیمی، یک ابزار مدرن مدیریت آسیبپذیری مبتنی بر ریسک به طور مداوم محیط را اسکن و نظارت می کند. این به سازمانها کمک میکند تا آسیبپذیریها را حتی در زمان تکامل شناسایی کنند.

دستاوردهای کارایی: مدیریت آسیبپذیری مبتنی بر ریسک از فناوری پیشرفته برای خودکارسازی بسیاری از جنبههای فرآیند ارزیابی استفاده میکند. این همچنین به تیم فناوری اطلاعات اجازه می دهد تا فعالیت های تکرار شونده را ساده کرده و بر فعالیتهای با ارزش تمرکز کند.

چگونه خطرات امنیت سایبری را در صورت بروز اولویت بندی کنیم

در حالی که بیشتر سازمانها با آسیبپذیریهای بیشماری در محیط خود مواجه هستند، تعداد معدودی از آنها خطری حیاتی برای سازمان ایجاد میکنند. در اینجا چهار نکته کلیدی هنگام اولویت بندی آسیبپذیریها وجود دارد:

1- سطح قابل قبول ریسک چقدر است؟ یک سازمان باید آستانه ای را تعیین کند که تعیین کند کسب و کار مایل به پذیرش چه سطحی از ریسک است. این آستانه باید بر حسب منابع مورد نیاز برای اصلاح یک رویداد، خرابی احتمالی در صورت حمله، هزینه تلاشهای اصلاحی، تأثیر آسیب به شهرت، و از دست دادن احتمالی دادههای حساس یا IP تعریف شود.

2- احتمال خطر چقدر است؟ یک سیستم مدیریت آسیبپذیری مبتنی بر ریسک از سوء استفادههای حمله فعلی و دادههای تاریخی و همچنین تحلیل و مدلسازی پیشبینی برای تعیین احتمال حمله برای هر آسیبپذیری استفاده میکند. توجه به این نکته مهم است که این تجزیه و تحلیل تنها زمانی میتواند به طور مؤثر انجام شود که یک سازمان به طور مداوم داده های زمینه تهدید و آسیبپذیری را جمعآوری کند.

3- خطر چقدر شدید است؟ شدت ریسک با ضرب هزینه مالی آن در احتمال آن محاسبه میشود. این به وضوح نشان دهنده بزرگی تهدید است.

4- خطر چقدر فوری است؟ دشمنان می توانند در هر زمان حمله کنند. با این حال، یک ابزار مدیریت آسیبپذیری مبتنی بر ریسک به سازمان کمک میکند تا بفهمد حمله چقدر قریبالوقوع است. همچنین به تیم کمک میکند تا زمینههای تجاری دیگر، مانند در دسترس بودن کارکنان، تقاضای مشتری و حتی زمان سال را نیز در نظر بگیرد، که ممکن است بر نحوه واکنش سازمان تأثیر بگذارد.

اولویتبندی ریسک شامل امتیازدهی هوشمندانه ریسک است. سیستم امتیازدهی رایج آسیبپذیری (CVSS) یک استاندارد صنعتی آزاد و باز است که بسیاری از سازمانهای امنیت سایبری دیگر از آن برای ارزیابی آسیبپذیریهای نرمافزار و محاسبه شدت، فوریت و احتمال آسیبپذیری استفاده میکنند. نمرات CVSS از 0.0 تا 10.0 متغیر است.

علاوه بر این، پایگاه ملی آسیبپذیری (NVD) یک درجهبندی شدت را برای امتیاز CVSS اعمال میکند. اطلاعات NVD از شرکت MITER و چارچوب امنیت سایبری آن، چارچوب MITER ATT&CK سرچشمه میگیرد. این چارچوب گروههای متخاصم را با کمپینها مرتبط میکند، بنابراین تیمهای امنیتی میتوانند دشمنانی را که با آنها سر و کار دارند بهتر درک کنند، دفاع آنها را ارزیابی کنند و امنیت را در جایی که بیشترین اهمیت را دارد تقویت کنند.

نحوه ایجاد یک برنامه مدیریت آسیبپذیری مبتنی بر ریسک موفق

بازار با راه حلهای مدیریت آسیبپذیری اشباع شده است که هر کدام ادعای ویژگیهای پیشرو دارند. هنگام ایجاد یک برنامه مدیریت آسیبپذیری مبتنی بر ریسک، مهم است که موارد زیر را در نظر بگیرید:

قابلیت مشاهده در زمان واقعی:

- آیا ابزار مدیریت آسیبپذیری می تواند آسیبپذیریهای امنیتی را به موقع تشخیص دهد؟

- آیا این ابزار برای تمام نقاط پایانی و داراییهای موجود در محیط IT سازمان، دید سرتاسری را فراهم میکند؟

- آیا این راه حل فناوری بدون اسکن را برای مشاهده و تعامل با دادهها در زمان واقعی ارائه میدهد؟

- آیا این راه حل از نقاط انتهایی محافظت میکند، چه در شبکه باشند یا خارج از آن؟

عملکرد endpointها:

- آیا ابزار مدیریت آسیبپذیری مبتنی بر ریسک راهحلی سبک است که میتواند با تأثیر کمی بر عملکرد نقطه پایانی استقرار و به روز شود؟

اتوماسیون:

- آیا این راه حل از جدیدترین AI، ML و اتوماسیون هوشمند برای سادهسازی ارزیابی ریسک سایبری و آزادسازی منابع ارزشمند در تیم فناوری اطلاعات استفاده میکند؟

ادغام:

- این راه حل تا چه اندازه در ساختار و راه حلهای موجود امنیت سایبری سازمان ادغام میشود؟

- آیا فروشنده ادغامهای داخلی را برای تسریع تلاش های وصله و رفع آسیبپذیری ارائه میدهد؟

- فروشنده برای اطمینان از اینکه سیستم به درستی با سایر ابزارها و فناوریها یکپارچه شده است، چه پشتیبانی ارائه میدهد؟