مدیریت ریسک

مدیریت ریسک مستمر برای دستیابی به اهداف تجاری در سازمانها امری غیر قابل اجتناب است. ریسکهای موجود میتواند شامل ریسک مالی، خطر خرابی تجهیزات و خطر ایمنی پرسنل و … باشد. سازمانها باید فرآیندهایی را برای ارزیابی ریسکهای مرتبط با کسبوکار خود توسعه دهند و در خصوص چگونگی مواجهه با این خطرات، بر اساس اولویتهای سازمانی و محدودیتهای داخلی و خارجی را مشخص نمایند.

مدیریت ریسک به عنوان یک فرآیند تعاملی و مداوم به عنوان بخشی از عملیات عادی انجام میشود. تجربه نشان داده است که سازمانهایی که از ICS استفاده میکنند، ریسک را از طریق انجام اقدامات مثبت در ایمنی و مهندسی مدیریت کردهاند. در این سازمانها ارزیابیهای ایمنی در اکثر بخش ها طبق برنامههای مستمر به خوبی صورت گرفته و اغلب در الزامات نظارتی گنجانده می شود.

در سالهای اخیر، مدیریت ریسک امنیت اطلاعات، مبحث جدیدی است که می تواند مکملی بسیار خوب برای مدیریت ریسک در سازمان باشد. فرآیند مدیریت ریسک و چارچوب مشخص شده در این بخش را می توان برای هر ارزیابی ریسک از جمله ایمنی و امنیت اطلاعات اعمال کرد.

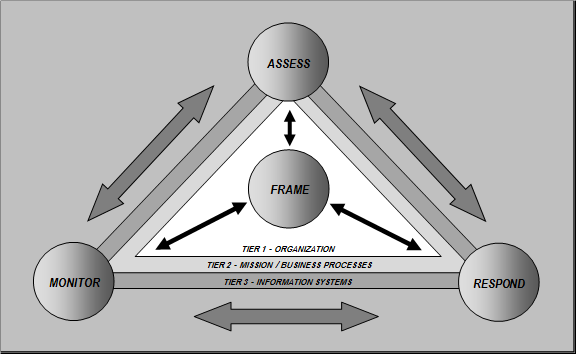

فرآیند مدیریت ریسک بایستی در سراسر سازمان، با استفاده از یک رویکرد سه لایه به ترتیب ذیل انجام شود:

- سطح سازمان

- سطح فرآیند کسب و کار

- سطح سیستمهای اطلاعاتی (IT و ICS)

فرآیند مدیریت ریسک به طور یکپارچه در سه سطح فوق و با هدف کلی، بهبود مستمر در فعالیتهای مرتبط با ریسکهای سازمان و ارتباطات مؤثر میان کلیه ذینفعانی که موفقیت کسب و کار برای آنها با اهمیت تلقی میگردد، انجام میشود.

این بخش اساساً بر ملاحظات ICS در سطح سیستم اطلاعاتی تمرکز است، با این حال، توجه به این نکته مهم که فعالیتهای مدیریت ریسک، اطلاعات و داراییها، در هر لایه بر سطوح دیگر تأثیر میگذارند بایستی مد نظر قرار گیرد. در ادامه، ملاحظات ICS را مورد بررسی دقیقتر قرار خواهیم داد و تاثیری که این ملاحظات بر فرآیند مدیریت ریسک دارند، مورد بحث قرار خواهد گرفت.

برای کسب اطلاعات دقیقتر در مورد مدیریت ریسک چند لایه و فرآیند مدیریت ریسک، مباحث مرتبط در استاندارد NIST 800-39 و مدیریت ریسک امنیت اطلاعات ( سازمان، تداوم کسب و کار، چرخه حیات امنیتی، سیستمهای اطلاعاتی که لینک آنها در بخش منابع وجود دارد مراجعه کنید.[1]

NIST دستورالعملهایی را برای اعمال چارچوب مدیریت ریسک در سیستمهای اطلاعات فدرال ارائه میکند و این دستورالعملها شامل موارد زیر است:

- فعالیتهای طبقهبندی امنیتی

- انتخاب و پیادهسازی کنترلهای امنیتی

- ارزیابی کنترلهای امنیتی

- مجوز سیستم اطلاعاتی

- نظارت بر کنترلهای امنیتی

راهنمای انجام ارزیابی ریسک، یک فرآیند گام به گام را برای سازمان ها در این زمینه ارائه میدهد:

فرآیند مدیریت ریسک

همانطور که در شکل 1 نشان داده شده است، فرآیند مدیریت ریسک دارای چهار جزء است:

چارچوب بندی، ارزیابی، پاسخگویی و نظارت.

این فعالیتها به یکدیگر وابسته هستند و اغلب به طور همزمان در یک سازمان رخ میدهند. به عنوان مثال، نتایج مولفه نظارت به مولفه فریمینگ وارد می شود. از آنجایی که محیطی که سازمانها در آن فعالیت میکنند همیشه در حال تغییر است، مدیریت ریسک باید یک فرآیند پیوسته باشد که در آن همه اجزاء دارای فعالیتهای مداوم هستند. البته این نکته را مد نظر داشته باشید که این مؤلفهها برای مدیریت هر خطری اعم از امنیت اطلاعات، امنیت فیزیکی، ایمنی یا مالی اعمال میشوند.

شکل شماره 1 فرآیند مدیریت ریسک در سازمان

چارچوب در فرآیند مدیریت ریسک شامل، آستانه تحمل ریسک و سطح ریسکی که یک سازمان مایل به پذیرش آن است.

چارچوببندی باید شامل بررسی اسناد موجود، مانند ارزیابی ریسکهای قبلی باشد. در این خصوص ممکن است فعالیتهای مرتبطی در گذشته انجام شده باشند که بر چارچوب فعلی تاثیرگزار باشند مانند برنامه ریزی مدیریت بحران در سطح سازمان که باید مد نظر گرفته شود زیرا بر الزاماتی که در ارزیابی ریسک باید در نظر گرفته شود تأثیر میگذارد.

ارزیابی ریسک مستلزم شناسایی تهدیدات و آسیبپذیریها و همچنین پیشبینی صدمات ناشی از رخدادهای شناسایی شده در سازمان که ممکن است به سازمان وارد کنند و احتمال وقوع رویدادهای نامطلوب ناشی از آن تهدیدها و آسیبپذیریها در فضای واقعی، میباشد.

مولفه پاسخ به شناسایی ریسک (برخلاف پاسخ به یک حادثه) مستلزم آن است که سازمان ها ابتدا اقدامات ممکن را برای مقابله با ریسک شناسایی کنند، این احتمالات را با توجه به تحمل ریسک سازمان و سایر ملاحظات تعیین شده در مرحله چارچوب بندی ارزیابی کنند و بهترین اقدام را انتخاب نمایند.

پایش چهارمین جزء فعالیتهای مدیریت ریسک است. سازمان ها باید ریسک را به صورت مستمر مورد نظارت قرار دهند، که مهمترین آنها به شرح زیر است:

- اجرای استراتژی های مدیریت ریسک انتخاب شده

- تغییرات محیطی که ممکن است بر محاسبه ریسک تأثیر بگذارد

- اثربخشی و کارایی فعالیت های کاهش ریسک

لازم به ذکر است که فعالیتهای مؤلفه پایش و نظارت بر سایر مؤلفهها تأثیر مستقیم میگذارد.

منابع:

[1] Joint Task Force Transformation Initiative, NIST SP 800-39, Managing Information Security Risk: Organization, Mission, and Information System View, March 2011, http://csrc.nist.gov/publications/PubsSPs.htmlhttp://csrc.nist.gov/publications/PubsSPs.html#800-39 [accessed 4/16/15].